OpenVASをRed Hat LINUXに導入する手順が紹介されていた。多数紹介されている中では新しく、最もシンプルだった。

Hyper-V上にAlma LINUX8.5をサーバとして構築して、以下の手順で実際に導入した。 4月24日、Version 21.4.3。

# sudo dnf update -y

# sudo dnf install wget -y

# sudo dnf config-manager –set-enabled powertools

# sudo dnf install epel-release.noarch -y

# sudo dnf update -y

# wget -q -O – https://updates.atomicorp.com/installers/atomic | sudo sh

# sudo dnf install gvm -y

# sudo sed -i ‘s/=enforcing/=disabled/’ /etc/selinux/config

# reboot

# gvm-setup

紹介されている手順はここまで。

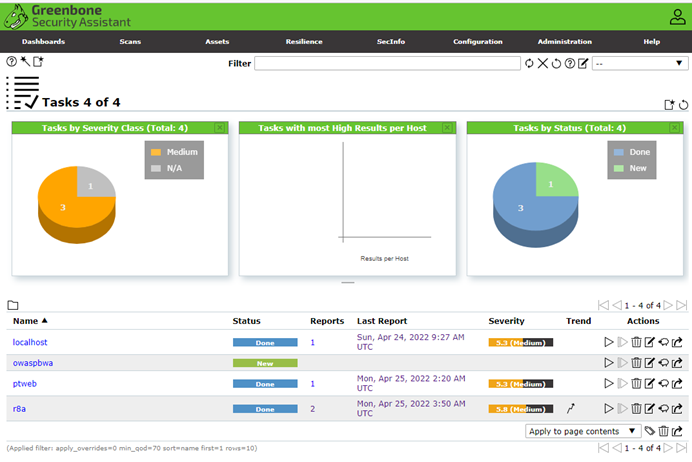

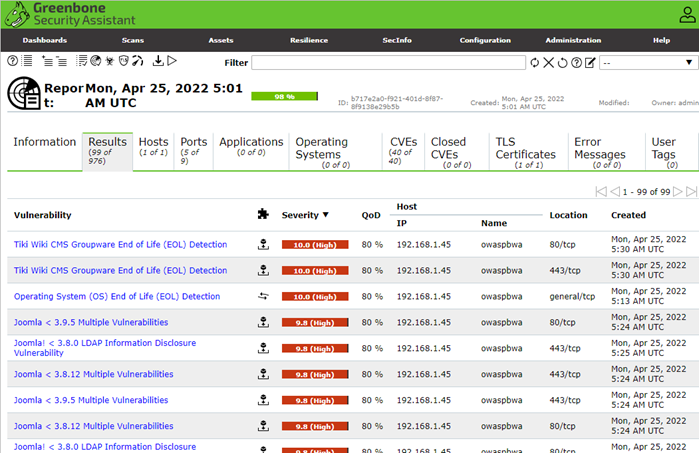

このサーバにhttpsでアクセスするとOpenVASのダッシュボードが利用できる。

但し、実際には追加で以下の手順が必要だった。OpenVASを利用しなれている方には常識なのかもしれない。

# mkdir /var/run/gvm

# chown gvm:gvm /var/run/gvm

# sudo -Hiu gvm gvmd –get-users –verbose

admin xxx6e69-d013-478d-abb8-062cc7f3yyyy

# sudo -Hiu gvm gvmd –modify-setting 78eceaec-3385-11ea-b237-28d24461215b –value xxxx6e69-d013-478d-abb8-062cc7f3yyyy

# sudo -Hiu gvm gvmd –get-scanners

zzzz9003-5fc2-4037-a479-93b44021zzzz OpenVAS /run/ospd/ospd-openvas.sock 0 OpenVAS Default

最後のOpenVAS Defaultがタスクを構成する時に選択するスキャナ名になっている。

運用開始後、脆弱性情報の現行化には以下コマンドを実施する。

# sudo -Hiu gvm greenbone-feed-sync –type GVMD_DATA

# sudo -Hiu gvm greenbone-feed-sync –type SCAP

# sudo -Hiu gvm greenbone-feed-sync –type CERT

(これはSCAP終了後に実施する)